![]() En la época presente y futura, la irrupción cibernética o ciberataques por parte de los Estados en contra de otros Estados, estará en pie de boga; desde hace más de dos décadas, esta táctica ofensiva se ha venido sofisticando hasta el punto de transformarse en la principal estrategia militar empleada por países del primer mundo (guerras de sexta generación), debido a que su infiltración sigilosa tiene un alto nivel de letalidad, que incluso podría llegar a deshabilitar o destruir la capacidad armamentística de cualquier nación, así como la de generar una afectación significativa en temas de seguridad, estabilidad económica y política, y seguridad ciudadana.

En la época presente y futura, la irrupción cibernética o ciberataques por parte de los Estados en contra de otros Estados, estará en pie de boga; desde hace más de dos décadas, esta táctica ofensiva se ha venido sofisticando hasta el punto de transformarse en la principal estrategia militar empleada por países del primer mundo (guerras de sexta generación), debido a que su infiltración sigilosa tiene un alto nivel de letalidad, que incluso podría llegar a deshabilitar o destruir la capacidad armamentística de cualquier nación, así como la de generar una afectación significativa en temas de seguridad, estabilidad económica y política, y seguridad ciudadana.

Si bien es cierto, el empleo de elementos electrónicos, software, aplicaciones, redes sociales, entre otros, se ha masificado a nivel mundial hasta el punto de convertirse en una de las principales herramientas para el desarrollo económico, industrial y militar de cualquier Estado, en ocasiones también puede transformarse en un dolor de cabeza para estos, ya que los ataques cibernéticos lo que buscan es apropiarse o comprometer cualquier tipo de información; su objetivo principal está orientado a la generación de daños y perjuicios bien sea a personas, instituciones o empresas. Es así como Irán entra en la escena mundial del cibercrimen después del 2010, conformando ejércitos de ciber-hackers para atentar, robar y crear caos mundial como es el caso del grupo malicioso TA453.

El primer ciberataque de la historia, que encendió todas las alarmas a nivel internacional, fue el denominado Stuxnet, un virus de computadora descubierto por los laboratorios Kaspersky en Rusia; los análisis realizados a este gusano permitieron identificar que, dentro de sus características específicas, aprovechaba unas vulnerabilidades peculiares en los sistemas operativos Windows, el cual empleaba patrones jerárquicos básicos de la aplicación, incluso los códigos de programación del software simulaban estar certificados por la empresa Realtek.

Dicha vulnerabilidad es llamada zero-day attack, que consiste en que el desarrollador pasa desapercibida la incidencia puesto que no sabe que existe, gracias a que esta no genera algún tipo de reporte comprometiendo aún más la seguridad de los ordenadores; en esa ocasión la víctima del ciberataque fue la nación persa (Irán), quien se vio altamente afectada por la infiltración del virus que arremetió los sistemas PLC[1] de una de sus instalaciones nucleares (Planta de Tratamiento de Uranio enriquecido de Natanz) causando daños significativos, pues al activarse, logró destruir más de mil equipos de centrifugado de uranio causando retrasos en el programa atómico de Teherán.

Este ataque forzó al gobierno a tomar medidas extremas para evitar su ocurrencia, ordenando al Estado Mayor Conjunto de las Fuerzas Armadas que, bajo la supervisión de la subdivisión del Departamento de Defensa Civil Pasiva, se implementara y fortaleciera un comando de ciberdefensa que les permitiera contrarrestar dichas ofensivas, adoptando medidas sólidas para anticipar y prevenir tales acciones; al mismo tiempo, se efectuaron estrategias tendientes a robustecer las capacidades internas para direccionar este tipo de acciones desestabilizadoras en contra de otras naciones.

Ciberataque: una amenaza latente

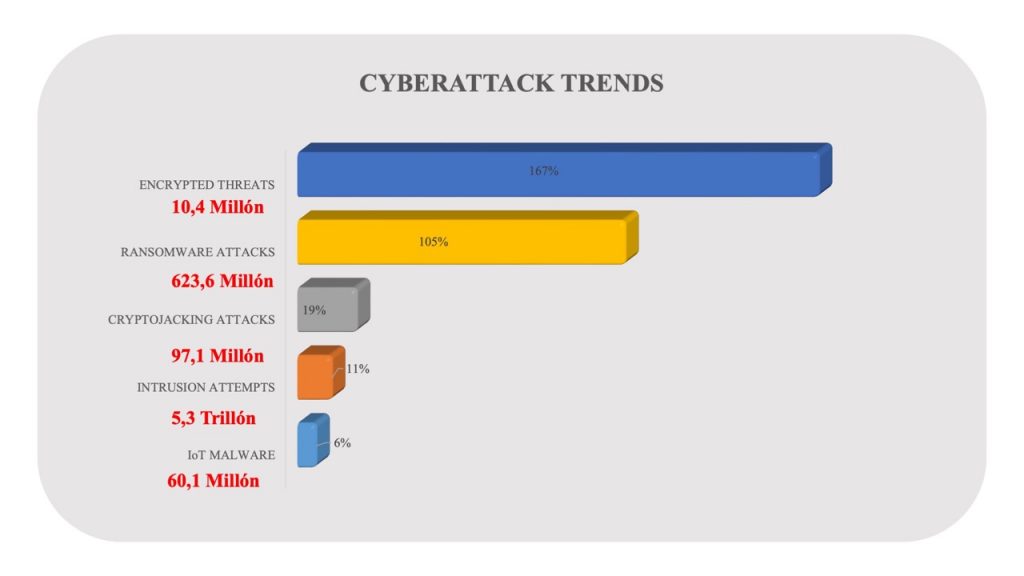

De acuerdo con el Informe de Amenazas Cibernéticas 2022 presentado por SonicWall, líder especialista en inteligencia de amenazas de ransomware más citado del mundo, los ciberataques a nivel global continúan en ascenso. En su publicación enumera unas cifras significativas que generan preocupación, pues se estiman incrementos del 6% en la utilización de IoT Malwares diseñados para tomar el control de los dispositivos conectados a internet, 11% en intentos de intrusión o infiltración en los sistemas, 19% en intentos en el secuestro de dispositivos electrónicos, 105% en ransomware o programas dañinos que restringen el acceso a determinados archivos del sistema operativo, y un 167% en la utilización de un virus (zero-day attack) que incluye patrones jerárquicos básicos de las aplicaciones que contienen los códigos de programación del software, haciéndolos más difíciles de detectar, tal como se muestra en el siguiente gráfico:

Asimismo, las cifras anteriormente citadas, dan cuenta que Colombia ingreso en el Top 10 de países con mayor número de ataques, al tener más de 11 mil doscientos millones de amenazas en el 2021.

De acuerdo con diversos análisis, los métodos más empleados para afectar los activos de información se podrían catalogar en dos tipos. El primero relacionado con la explotación de las redes informáticas que comprenden actividades de espionaje y cuyo objetivo es buscar comprometer información específica. Y el segundo, que se trata de ataques propiamente dichos, los cuales afectan distintos tipos de organizaciones (empresariales, industriales, privadas, entre otras) quienes se ven cada vez más amenazadas por una amplia variedad de modalidades con un patrón similar: “no saben que existen, qué son o cómo operan”, lo único cierto es que están orientados a impedir el funcionamiento normal de entidades del gobierno o empresas privadas.

Sabemos que la dependencia tecnológica ha venido en un constante aumento, su popularización y masificación se ha constituido en un punto de partida para el desarrollo de los países. A contrario sensu, ese desarrollo tecnológico los ha transformado en naciones más atractivas y apetecidas para los ciberdelincuentes, debido a que los desarrollos de softwares e implementación de sistemas computarizados en cada una de las actividades, los convierten en vulnerables ante los ciberataques; es por esto que se hace necesario observar de manera minuciosa cuál es el impacto que traerá consigo la implementación de tales tecnologías en las infraestructuras críticas de una nación, más cuando una irrupción cibernética podría generar múltiples consecuencias e impactos insospechados en temas como salud, seguridad, bienestar y el buen funcionamiento de las instituciones estatales y administrativas, considerando que su nivel de lesividad y complejidad dependerá de cada caso y de la intención del delincuente.

Si tomamos en cuenta el informe del Departamento de Estado de los EEUU de 2019, publicado el 24 de junio del mismo año, el régimen político que impera en el país lindante alienta a los grupos terroristas internacionales a operar libremente en su territorio. Esta actitud tolerante hace parte del ajedrez político que pretende hacer frente a cualquier costo la expansión y aceptación del “imperialismo estadounidense” en América Latina; dicha estrategia se evidencia en las alianzas políticas que desde el extinto presidente Hugo Chávez y su sucesor, desde luego, han forjado con naciones como Rusia, China, Irán, Siria, entre otras, para propagar su entramado extremista a nivel global, buscando enquistar su ideología social-comunista en otros territorios.

Es de anotar que, en estas aseveraciones divulgadas por la entidad en mención, no podemos hacernos de oídos sordos o dejar pasar esta información desapercibida, y mucho menos si la atamos al contexto político actual, puesto que esas prácticas liberticidas y permisivas avaladas por el gobierno vecino, se trasfiguran en una amenaza latente, no solo para Colombia, sino para TODA la región; desde allí, el gobierno, en coordinación con grupos extremistas iraníes[2], podrían estar gestando acciones ofensivas de carácter tecnológico y bélico encaminadas a desmoronar las democracias y posicionar políticas socialistas que, a largo plazo, afectarían la estabilidad jurídica y económica de la región.

Como conclusión, se puede decir que, si bien Colombia se encuentra en el top 10 de naciones más afectadas por ataques cibernéticos, el gobierno ha venido mostrando grandes avances para lograr implementar una política de ciberseguridad y ciberdefensa, concentrando sus esfuerzos en dos aspectos esenciales: 1) Defensa del país, y 2) Lucha contra el cibercrimen, sin dejar de lado la gestión del riesgo, pues este último ítem se considera como uno de los elementos más importantes para abordar y fortalecer las capacidades institucionales, ya que contribuye en gran medida a la identificación y gestión de la amenaza, y sus acciones van encauzadas a contrarrestar el incremento de potenciales intimidaciones y a la mitigación de los riesgos, buscando salvaguardar los activos de información y las actividades socio-económicas y de seguridad en el entorno digital.

Notas

[1] PLC (Control Lógico Programable): es un equipo comúnmente utilizado por aquellas industrias que buscan dar un salto significativo en la automatización de todos sus procesos.

[2] Irán se constituye como la cuarta potencia más importante del mundo en la realización de ataques cibernéticos y uno de los actores más activos en el ámbito cibernético internacional.

Este artículo apareció por primera vez en nuestro medio aliado El Bastión.

Comentar